À mesure que les organisations se digitalisent, leur surface d'attaque externe s'élargit bien au-delà de ce qu'elles imaginent contrôler. Entre les environnements cloud, les services SaaS, les applications web, les sous-domaines oubliés ou les API mal configurées, les points d'entrée potentiels se multiplient... souvent sans que les équipes internes n'en aient réellement conscience.

C'est précisément ce défi que vient adresser l'EASM, pour External Attack Surface Management. Plus qu'un outil, c'est une nouvelle approche proactive de la cybersécurité, centrée sur une idée simple : voir votre système d'information comme le voit un attaquant, en temps réel, depuis Internet.

La menace invisible : ce qu'on ignore peut faire très mal

Aujourd'hui, les cyberattaques ne ciblent pas uniquement les grandes failles techniques, ni même les entreprises les plus connues. Elles exploitent les angles morts : un service de test oublié en ligne, un bucket de stockage mal configuré, une API exposée en production, un sous-domaine d'événementiel laissé actif...

Ces ressources ne sont pas forcément malveillantes en elles-mêmes, mais si elles sont mal sécurisées ou exposées sans contrôle, elles deviennent autant de portes dérobées vers votre système d'information. Et ces failles ne sont pas exceptionnelles : elles sont la norme dans un monde numérique distribué, où l'IT est de plus en plus éclatée, déléguée ou externalisée.

« Or, les attaquants disposent aujourd'hui d'outils de cartographie automatisée – comme Shodan ou Censys – qui leur permettent de scanner des millions d'adresses IP ou de sous-domaines en quelques minutes. Si vous ne surveillez pas ce que vous exposez, eux le font déjà à votre place. »

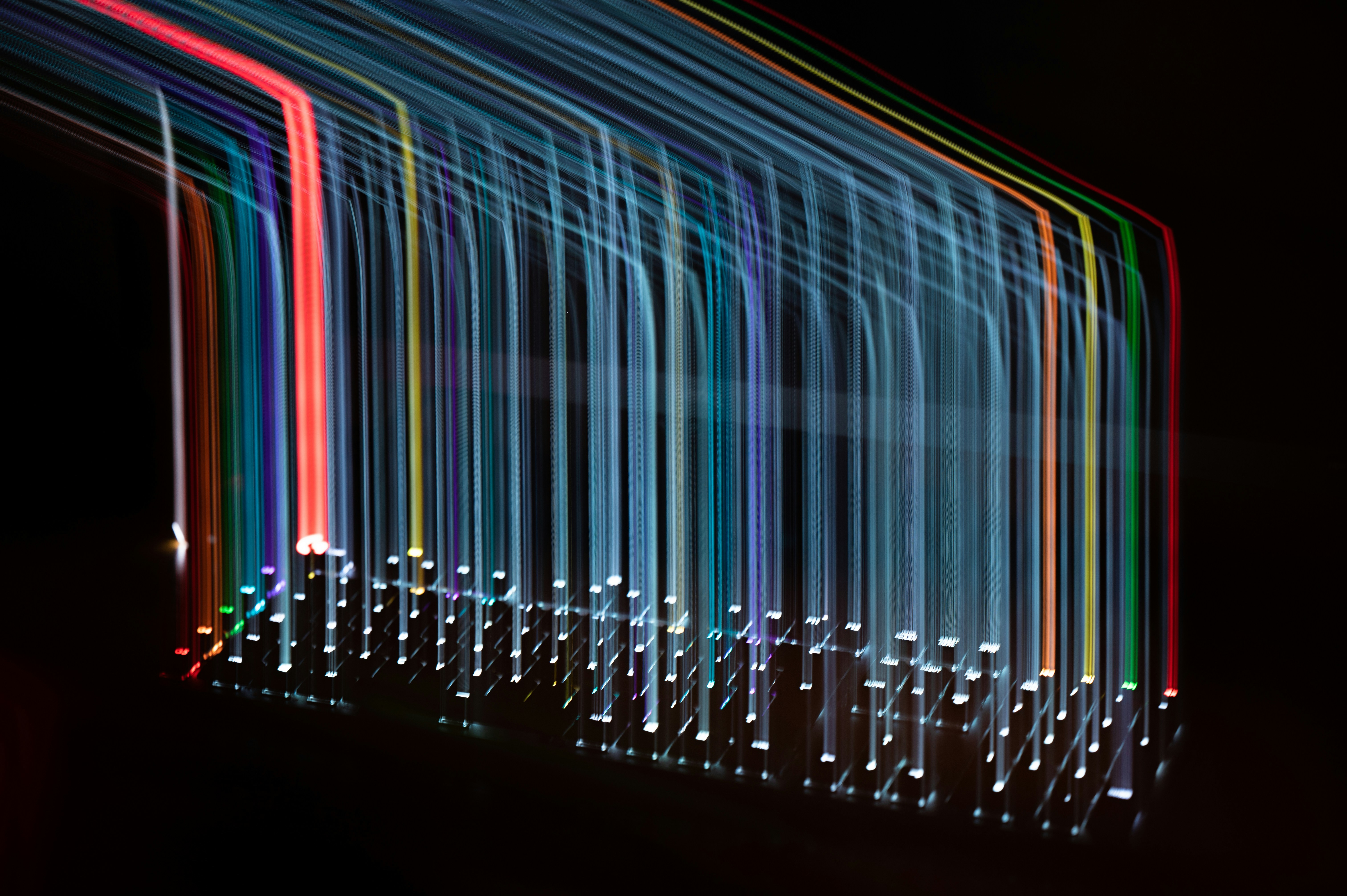

L'EASM, une cartographie continue de votre exposition Internet

Face à cette réalité, l'EASM propose une nouvelle manière d'aborder la sécurité : non pas depuis l'intérieur du système, mais depuis l'extérieur, comme un acteur malveillant le ferait.

Concrètement, une solution EASM permet d'identifier l'ensemble des actifs exposés sur Internet : noms de domaine, sous-domaines, serveurs accessibles, interfaces de gestion, applications web, certificats, fichiers indexés par les moteurs de recherche, ressources cloud, services tiers… Y compris ceux que vous n'avez pas directement déployés, comme ceux laissés en ligne par un prestataire ou oubliés après un projet.

Mais l'EASM ne se limite pas à un simple inventaire. C'est une surveillance en continu de l'évolution de votre exposition : si un nouveau service est mis en ligne, si un certificat expire, si un port critique s'ouvre soudainement, ou si une version vulnérable d'un CMS devient détectable, la solution le repère et vous alerte.

Un enjeu stratégique autant qu'opérationnel

Ce que l'EASM change profondément, c'est la posture. On passe d'une cybersécurité défensive (réagir une fois attaqué) à une approche proactive : identifier les risques avant qu'ils ne soient visibles, les corriger avant qu'ils ne soient utilisés.

Cela permet non seulement de réduire le risque opérationnel, mais aussi de simplifier la gouvernance : en disposant d'un inventaire fiable et d'alertes qualifiées, les responsables cybersécurité peuvent prioriser efficacement leurs efforts, allouer leurs ressources là où c'est le plus critique, et justifier leurs actions auprès de la direction.

Cette logique s'inscrit par ailleurs dans une dynamique de conformité. Des réglementations comme NIS2, DORA ou le RGPD imposent une meilleure maîtrise de l'environnement numérique, y compris dans sa dimension externe. L'EASM devient alors un levier utile pour répondre à ces exigences sans multiplier les audits ponctuels ou les outils redondants.

Choisir une solution adaptée : au-delà des promesses marketing

Le marché de l'EASM s'est développé rapidement ces dernières années. Mais toutes les solutions ne se valent pas. Pour être réellement efficace, un outil EASM doit combiner plusieurs qualités fondamentales.

Les critères essentiels d'une solution EASM

D'abord, la capacité de découverte passive, sans agent ni accès interne, afin de refléter fidèlement ce qu'un attaquant verrait. Ensuite, une interface claire, capable de restituer les résultats sous une forme compréhensible, avec des priorités d'actions basées sur un scoring de criticité. L'objectif n'est pas seulement de savoir ce qui est exposé, mais de savoir quoi traiter en premier.

La fréquence d'analyse et l'intégration

La fréquence d'analyse est aussi déterminante : un scan hebdomadaire n'a plus de valeur dans un monde où un nouveau service peut être déployé – et compromis – en quelques heures. Enfin, les fonctionnalités d'export, d'intégration API, de gestion des faux positifs ou d'assignation de tâches aux équipes internes font toute la différence dans l'adoption opérationnelle de la solution.

« Mais surtout, ce qui distingue une bonne solution EASM, c'est la capacité d'accompagnement. Pouvoir échanger avec un expert, interpréter ensemble les résultats, être guidé dans les corrections : c'est souvent ce qui rend l'outil vraiment utile dans la durée. »

Une approche accessible, même pour les PME

Contrairement à ce que l'on pourrait croire, l'EASM n'est pas réservé aux grandes entreprises. De nombreux éditeurs – y compris français – proposent aujourd'hui des solutions souveraines, conçues pour des budgets raisonnables et des équipes réduites.

Cela permet à des PME, des collectivités ou des structures multi-sites de bénéficier d'un niveau de visibilité et de protection auparavant réservé aux grands groupes. Et pour ceux qui ont déjà été confrontés à une cyberattaque d'origine externe, c'est souvent une évidence : il vaut mieux prévenir que rétablir.

Sur CyberMarché.io, nous référençons plusieurs solutions EASM, qui proposent des approches différentes, et couvrent différents périmètres. Vous pouvez y comparer les offres, demander des démonstrations ou démarrer un essai gratuit en quelques clics.

Solutions EASM françaises référencées

Vers une cybersécurité en mouvement

L'EASM s'impose aujourd'hui comme un complément indispensable à d'autres approches de sécurité plus traditionnelles, comme le SOC, le SIEM ou le CAASM. Il apporte une brique de visibilité souvent absente, mais essentielle : celle de l'exposition réelle, visible depuis l'extérieur, en dehors des périmètres maîtrisés.

« Dans un monde où tout change vite – environnements cloud, prestataires, logiciels, méthodes d'attaque – il ne suffit plus de verrouiller le système d'information : il faut surveiller ce qui s'en échappe. »

Et pour cela, l'EASM n'est pas un luxe : c'est une nouvelle norme.

.png)